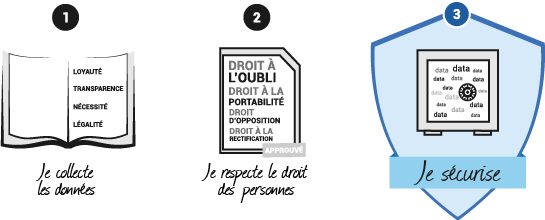

Protéger les données pour être en conformité avec le RGPD

Le Règlement Européen sur la Protection des Données est arrivé, il est nécessaire de vous mettre en conformité !

Notre système Security by HTTPCS vous aide dans cette démarche en vous proposant une solution sûre est durable pour sécuriser vos sites et applications web, soit une protection renforcée des données. Grâce à notre solution offensive de cybersécurité, vous êtes acteurs de la protection de vos données comme l’impose le RGPD !

Ziwit, leader Européen en sécurité informatique, vous donne les outils nécessaires pour passer avec sérénité l’étape du RGPD concernant la sécurisation des données.